Entelgy participa con innovación y liderazgo en el 9º Congreso de Gestión del Cambio

Con un enfoque renovado en la eficacia organizacional y la transformación digital, se celebró la novena edición del Congreso de

Una solución digital de concienciación en ciberseguridad para las organizaciones. Transforma eficazmente los hábitos y comportamientos de las personas, para así convertirnos en la última barrera de seguridad contra los ciberataques.

The Firewall Mindset es el modelo de concienciación en ciberseguridad que prepara a profesionales y ciudadanos para navegar el mundo digital de forma segura, aumentando su protección personal mientras mitigamos los riesgos de ciberataques. Esto se logra transformando la vulnerabilidad en vigilancia activa, a través de nuestra metodología de storytelling y gamificación.

Disponible desde cualquier lugar

Píldoras de corta duración

Experiencia inmersiva

Aprendizaje continuo

Hija de Walter Paredes, creador de los androides. Experimentada en ciberseguridad, emocional y determinada. Tiene un pasado traumático relacionado con la muerte de su padre y busca la verdad sobre su tío Troy.

Androide de la serie Mark-OS, el primer prototipo creado por Walter Paredes. Compañero de Pil en la agencia. Tiene capacidades de conexión directa a sistemas informáticos y una cara-display para explicaciones técnicas. Lleva una chaqueta que perteneció al padre de Pil y muestra cierta evolución emocional.

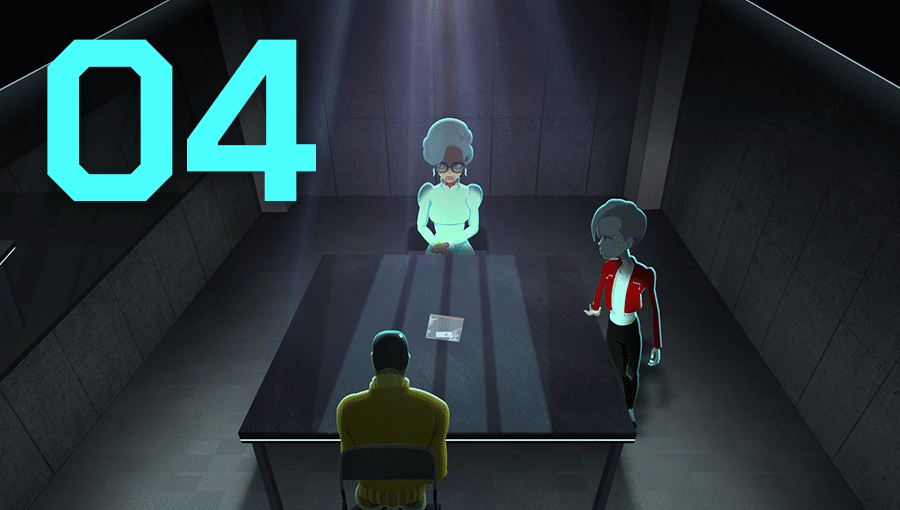

Comenzó su experiencia profesional hace cinco años como inspectora, pero vio que la calle no estaba hecha para ella. Salió una vacante en la Unidad de Investigación, y ahora está aportando todo su valor en la contextualización de los casos y facilitando la comprensión de estos.

Es el delincuente más buscado. Se cree que está implicado en los principales delitos que se han producido en los últimos años. No se sabe cuál es su aspecto físico.

El modelo de concienciación en #ciberseguridad.

Justo Moreno, CEO de “Pla K Madre” está en graves problemas. El chantaje del ciberataque le está llevando a una situación límite de la que no encuentra una salida.

Técnicas aplicadas: Whaling, técnica OSINT, ingeniería social, phishing, WiFi’s seguras, respuesta ante incidentes

María, estudiante de la universidad de Sevilla, está en medio de una crisis de ansiedad, ya que están jugando con su intimidad justo cuando está realizando los exámenes finales.

Técnicas aplicadas: Identidad digital, suplantación de identidad, acoso virtual, redes sociales, privacidad y protección de datos.

Carlos ha sufrido un desfalco en su cuenta de 2.000 € sin saber muy bien el porqué.

Técnicas aplicadas: Phishing, robo de datos bancarios, servicios en internet, mailings masivos.

Belinda, cirujana plástica de la clínica DerMoles no sabe utilizar su smarthphone de manera segura poniendo en peligro su privacidad y la de miles de personas.

Técnicas aplicadas: Exploits de dispositivos, seguridad móvil/apps, protección de datos, BYOD, MDM, pendrives.

Antonio, es víctima de un chantaje. Su poca observación le ha puesto en una difícil decisión. La información sensible de miles de personas o su economía.

Técnicas aplicadas: Malwares, ransomware, secuestro de información.

Marta está al borde de un ataque. Ha puesto en peligro la situación económica de un compañero y no sabe cómo ha podido pasar.

Técnicas aplicadas: Mail Spoofing, cambio de datos bancarios, suplantación de identidad, protección de datos.

Nicolás, Ministro de Interior, está derrotado. Su poca observación ha puesto en jaque el puesto que tanto lleva defendiendo desde hace años. Además, a su hijo le han suplantado la identidad. Parece que detrás de todo este ataque hay una estrategia…

Técnicas aplicadas: Smishing, OSINT, apps de mensajería, plataformas de pago, suplantación de identidad.

Snow es famoso hacker ético que lucha por la privacidad y la seguridad. Hace unas semanas encontró una vulnerabilidad en la empresa de retail Sinmarc. Snow, ante el rechazo de colaboración por parte de Sinmarc, decide actuar.

Técnicas aplicadas: Fuga de información, privacidad y protección de datos, RGPD, manejo de información confidencial

Rafa es cliente de la empresa Sinmarc. Últimamente, sufre chantajes constantes. Continuamente le están amenazando con publicar información sensible y, ante esta desesperación, decide tomar cartas en el asunto, pero sin el éxito que esperaba.

Técnicas aplicadas: Fuga de información, privacidad y protección de datos, RGPD, manejo de información confidencial

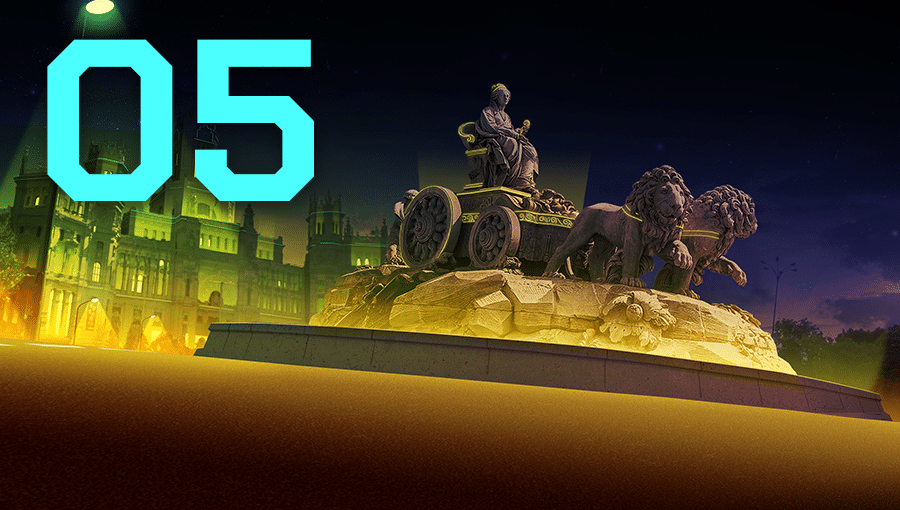

Minerva Campos, la nueva ministra del interior, ha sufrido un ciberataque. Le han robado su firma digital. Debido a este incidente, Minerva, decide buscar el apoyo de los ciudadanos para implementar un nuevo sistema anti ciberataques con un software llamado 3T.

Técnicas aplicadas: Política de control y protección de claves, huella digital, firma digital, clave pública y privada

Guillermo ha puesto en peligro su empresa. Hace unas semanas ganó un pack gaming en un sorteo muy atractivo y resultó que el pack contenía una sorpresa extra… Este premio aún le sigue pasando factura a él y a su empresa.

Técnicas aplicadas: Elementos externos, QR, malware, robo de información confidencial, suplantación de identidad, espacios colaborativos.

Vanesa teletrabaja desde hace varios meses, y se instaló un antivirus por seguridad. Un día, sin entender muy bien por qué, su ordenador empezó a funcionar lentamente sin un motivo aparente. ¿Estará “minando” monedas virtuales sin ser consciente?

Técnicas aplicadas: Rogueware, equipos zombie, malware, antivirus, métodos de pago, criptomonedas.

El sistema 3T va a ser activado en las instalaciones de la FMA. Pil quiere evitarlo a toda costa, y para ello utilizará a Mark. Pero antes de todo esto Troy realiza un nuevo ataque, esta vez, a través de dispositivos IoT. La víctima es alguien conocido por todos…¡Es un miembro de la FMA!

Técnicas aplicadas: Hackeo de dispositivos IoT, man in the middle attack, manipulación indebida de servicios, privacidad.

La empresa InnoSegur está de enhorabuena. Celebra su quinto aniversario. Por ello, han organizado una fiesta para todos sus empleados.

Inés, posiblemente la mejor empleada, hizo muchas fotos de sus compañeros y las publicó en las redes sociales. Esto tendrá unas consecuencias irreparables.

Técnicas aplicadas: Huella digital, privacidad, ciberbullying, derechos de imagen, redes sociales.

En casa de la familia Sanchez han saltado las alarmas. Lucía, que tiene 16 años, desde hace 2 meses no quiere salir de casa, ni hablar con nadie. Lucía dejó a su novio, y este la acosa través de las redes sociales.

¿Qué debe hacer Lucía? ¿Y sus padres?

Técnicas aplicadas: Ciberbullying, privacidad, redes sociales.

Durante todo el proceso formativo impulsaremos a los trabajadores a interiorizar nuestro mantra OPDA.

Descubre la #ciberseguridad de una manera práctica y entretenida. Nuestro curso convierte el aprendizaje en una experiencia interactiva, donde cada lección es parte de una aventura. Gracias a la gamificación, los conceptos más complejos se transforman en retos emocionantes que te mantienen motivado y enfocado.

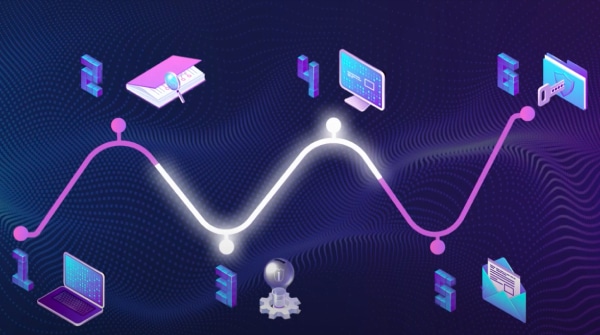

Cada episodio sigue una secuencia de 6 etapas, distribuidas en 4 semanas. En solo 40 minutos por episodio, se aplican pequeños impactos que generan cambios de comportamiento efectivos y duraderos.

Gana puntos de experiencia por cada interacción. Sube en el ranking, desbloquea medallas y comparte tus logros con otros ciberagentes.

Sigue el rastro de las amenazas, descubre la verdad oculta y transforma tu forma de entender la tecnología. La misión comienza ahora, y tú eres parte del equipo que marcará la diferencia.

Prepárate para una experiencia donde cada decisión cuenta y cada episodio te acerca más a convertirte en un verdadero agente.

Con un enfoque renovado en la eficacia organizacional y la transformación digital, se celebró la novena edición del Congreso de

The Firewall Mindset, la solución de concienciación en ciberseguridad de Entelgy, nos muestra cómo se

Head of Digital Change