Nivel de peligrosidad: CRÍTICO Y ALTO

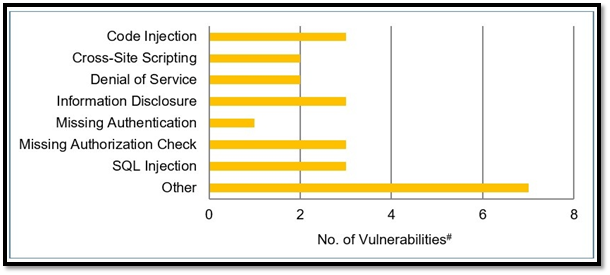

SAP ha publicado su aviso de seguridad de este mes de mayo con 21 nuevos CVEs y 5 actualizaciones de avisos de seguridad de meses anteriores. De las vulnerabilidades corregidas, 13 de ellas se han calificado como altas o críticas. Según el aviso de seguridad de SAP los tipos de vulnerabilidades localizadas son los siguientes:

SAP ya ha publicado los correspondientes parches y actualizaciones para corregir estas vulnerabilidades en los productos afectados. A continuación se detallan los trece CVEs calificados como críticos o altos, junto a su puntuación y criticidad según la escala CVSSv3 del NIST, y una breve descripción de la vulnerabilidad:

|

CVE |

Score |

Criticidad |

Descripción |

|---|---|---|---|

|

9.8 |

CRITICA |

SAP Business Objects Business Intelligence Platform (Live Data Connect), versiones 1.0, 2.0, 2.x, permite que un atacante inicie sesión en la Consola de administración central sin contraseña en caso de que el servidor de aplicaciones BIPRWS no esté protegido con algún certificado específico, lo que lleva a falta la comprobación de autenticación. |

|

|

8.8 |

ALTA |

La descarga de datos de servicio en SAP Application Server ABAP (ST-PI, antes de las versiones 2008_1_46C, 2008_1_620, 2008_1_640, 2008_1_700, 2008_1_710, 740) permite a un atacante inyectar código que la aplicación puede ejecutar. Un atacante podría controlar el comportamiento de la aplicación y de todo el sistema ABAP que conduce a la inyección de código. |

|

|

8.8 |

ALTA |

SAP Adaptive Server Enterprise, versión 16.0, permite a un usuario autenticado ejecutar consultas de bases de datos diseñadas para elevar los privilegios de los usuarios en el sistema, lo que lleva a la inyección SQL. |

|

|

8.8 |

ALTA |

El uso de un informe de administración del administrador dentro de SAP Master Data Governance, versiones - S4CORE 101, S4FND 102, 103, 104, SAP_BS_FND 748; permite que un atacante ejecute consultas de bases de datos diseñadas, exponiendo la base de datos de back-end, lo que lleva a la inyección SQL. |

|

|

8.8 |

ALTA |

Bajo ciertas condiciones, SAP Adaptive Server Enterprise (servidor XP en la plataforma Windows), versiones 15.7, 16.0, no realiza las verificaciones necesarias para un usuario autenticado mientras ejecuta el procedimiento almacenado extendido, permitiendo que un atacante lea, modifique y elimine datos restringidos en servidores conectados, lo que lleva a la inyección de código. |

|

|

8.0 |

ALTA |

Bajo ciertas condiciones, SAP Adaptive Server Enterprise (Cockpit), versión 16.0, permite a un atacante con acceso a la red local, obtener información confidencial, lo que lleva a la divulgación de información. Se puede usar para obtener credenciales de cuenta de usuario, alterar los datos del sistema e impactar la disponibilidad del sistema. |

|

|

7.5 |

ALTA |

SAP Business Objects Business Intelligence Platform, versión 4.2, permite que un atacante no autenticado evite que usuarios legítimos accedan a un servicio. Mediante una solicitud especialmente diseñada, el atacante puede bloquear o inundar el servidor de administración central, lo que afecta la disponibilidad del sistema. |

|

|

7.5 |

ALTA |

SAP NetWeaver AS ABAP (Web Dynpro ABAP), versiones (SAP_UI 750, 752, 753, 754 y SAP_BASIS 700, 710, 730, 731, 804) permite que un atacante no autenticado evite que usuarios legítimos accedan a un servicio, ya sea por caída o inundación el servicio que conduce a la denegación de servicio |

|

|

7.2 |

ALTA |

SAP Adaptive Server Enterprise (Backup Server), versión 16.0, no realiza las verificaciones de validación necesarias para un usuario autenticado mientras ejecuta el comando DUMP o LOAD que permite la ejecución de código arbitrario o la inyección de código. |

|

|

7.2 |

ALTA |

Bajo ciertas condiciones, SAP Adaptive Server Enterprise (Servicios web), versiones 15.7, 16.0, permite a un usuario autenticado ejecutar consultas de base de datos diseñadas para elevar sus privilegios, modificar objetos de base de datos o ejecutar comandos que de otro modo no están autorizados a ejecutar, lo que lleva a una inyección SQL. |

|

|

7.0 |

ALTA |

SAP Business Client, versión 7.0, permite a un atacante,tras ejecutar técnicas de ingeniería social, inyectar código malicioso como un archivo DLL en directorios no confiables que la aplicación puede ejecutar, debido a un elemento de ruta de búsqueda no controlada. Un atacante podría controlar el comportamiento de la aplicación. |

Los detalles de los ocho CVEs restantes con criticidades medias, junto a las cinco actualizaciones de avisos anteriores, pueden consultarse en el propio boletín publicado por SAP:

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=545396222

Recursos afectados:

- SAP Business Objects Business Intelligence Platform (Live Data Connect), Versiones - 1.0, 2.0, 2.x

- SAP Application Server ABAP, Versiones - 2008_1_46C, 2008_1_620, 2008_1_640, 2008_1_700, 2008_1_710, 740

- SAP Adaptive Server Enterprise, Version - 16.0

- SAP Master Data Governance, Versiones - S4CORE 101; S4FND 102, 103, 104; SAP_BS_FND 748

- SAP Adaptive Server Enterprise (XP Server on Windows Platform), Versiones - 15.7, 16.0

- SAP Adaptive Server Enterprise (Cockpit), Version - 16.0

- SAP Business Objects Business Intelligence Platform, Version - 4.2

- SAP NetWeaver AS ABAP (Web Dynpro ABAP), Versiones - SAP_UI 750, 752, 753, 754; SAP_BASIS 700, 710, 730, 731, 804

- SAP Adaptive Server Enterprise (Backup Server), Version - 0

- SAP Adaptive Server Enterprise (Web Services), Versiones - 15.7, 16.0

- SAP Business Client, Version - 7.0

Solución a las vulnerabilidades:

SAP ya ha publicado los parches y actualizaciones de cada producto afectado. Para poder realizar la descarga y aplicar las correcciones es necesario acceder al portal de soporte de SAP con las correspondientes credenciales de usuario:

https://support.sap.com/kb-incidents/notifications/security-notes.html

Recomendaciones:

El CERT de Entelgy Innotec Security recomienda encarecidamente a los usuarios y administradores de sistemas que apliquen los parches de seguridad en cuanto se encuentren disponibles, con el fin de evitar la exposición a ataques externos y la toma de control de los sistemas informáticos.

Referencias: