Singular Bank, banco privado independiente, dentro de su Plan Táctico de Ciberseguridad, ha priorizado optimizar sus capacidades de Detección y Respuesta. Y para ello ha adoptado modelos de pruebas, Atomic Red Team basados en el Mitre ATT&CK que le ayuden a identificar técnicas de ataque en etapas por las que avanza una amenaza y poder evaluar el nivel de Protección y Detección que dispone la organización de cara a realizar posteriores mitigaciones y/o correcciones.

Existen varias actividades que pueden ayudar a mejorar o evolucionar nuestros niveles de detección y respuesta, entre las que podemos destacar:

- Generación de casos de uso y su ciclo de vida

- Incorporación de procesos de Threat Intelligence

- Threat Hunting activo

- Simulación de ataques en los servidores/equipos

- Auditorías / Ejercicios de Red Team

A lo largo de este artículo vamos a centrarnos Threat Hunting que se están convirtiendo en herramientas fundamentales para los equipos de ciberseguridad.

Threat Hunting proactivo

Como otros términos de moda muy habituales en ciberseguridad, a veces no está lo suficientemente definido, ¿qué entendemos realmente como Threat Hunting?

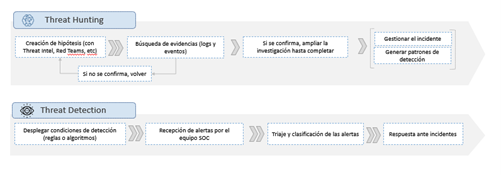

A diferencia del Threat Detection, que es el proceso de monitorización en que se definen las alertas o casos de uso y se espera de manera reactiva a que esta alerta se dispare; el Threat Hunting es un proceso proactivo y continuo que, basado en hipótesis concretas, permite hacerse ciertas preguntas para desarrollar una investigación asociada y concluir si finalmente hemos tenido algún incidente que gestionar (real o fruto de una simulación). Con una base importante en inteligencia (no solo en información), permite detectar comportamientos que pueden poner en riesgo nuestra organización.

Desde el servicio de Threat Hunting que desarrolla la compañía de ciberseguridad Entelgy Innotec Security, se han determinado los siguientes objetivos o beneficios que se pueden obtener realizando dicho proceso activo de Threat Hunting:

- Mejorar la protección de la organización. Al identificar que las tecnologías o procesos desplegados no están cumpliendo con su misión.

- Mejorar la detección. Se pueden identificar los diferentes puntos ciegos de la organización a la hora de monitorizar elementos que no se tenían inventariados.

- Mejorar la respuesta: Se pueden realizar mejoras en el proceso de investigación y contención de un incidente, de tal manera que la respuesta futura a incidentes de esta tipología tendrá un proceso elaborado y probado.

El proceso Threat Hunting

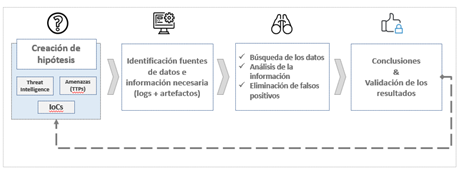

Es un proceso iterativo que, partiendo de una hipótesis que se definen, se realizan búsquedas en la organización para permitir identificar si esta hipótesis se ha cumplido o no, y por lo tanto identificar posibles amenazas o riesgos en la organización. La siguiente imagen muestra este proceso y cada una de las fases que lo componen:

En este sentido tendremos varios puntos relevantes a tener en cuenta:

Hipótesis. Fase fundamental para el éxito del desarrollo del proceso, a la cual es importante dedicarle el tiempo. Lo óptimo es tener un ciclo de generación de hipótesis que permita pasar por las fases de planificación-desarrollo y puesta en producción, además de realizar un mantenimiento del ciclo de vida de las hipótesis (o hunting cases).

La generación de una hipótesis se puede traducir en preguntas que queremos responder, y su origen puede venir determinado por informes de ciber-inteligencia (propios o externos), indicadores de compromiso o de ataque, tácticas o técnicas del framework de Mitre ATT&CK, actividades de Red Team, etc.

Identificación de las fuentes. Una vez seleccionado el hunting case (la pregunta) debemos identificar dónde podemos obtener las evidencias y las fuentes de datos e información necesarios, y las herramientas que dispone la organización para llevar a cabo dicha investigación. Estas herramientas pueden ser: SIEM, EDR, Proxies, DNS, Directorio Activo, etc.).

Por su propia característica, una de las herramientas fundamentales para realizar Threat Hunting es el SIEM. En esta herramienta se concentran una gran cantidad de fuentes de datos, aunque es importante señalar que no debe tenerse en cuenta como fuente única, ya que no podríamos identificar orígenes que no se están recogiendo actualmente en dicha herramienta.

En nuestro caso, usamos Azure Sentinel, el SIEM nativo en la nube de Microsoft que incorpora capacidades de Threat Hunting, permitiendo definir la ejecución de búsquedas de hunting de manera continua y supervisada. Además incluye la potencia de herramientas de análisis de datos y visualición Azure Notebooks para facilitar el desarrollo de hunting cases, así como un lenguaje (Kusto Query Language, KQL) que permite explorar y analizar los datos de múltiples maneras, detalle y profundidad.

Búsquedas y triaje. La siguiente fase implica realizar la recolección de las evidencias que se puedan obtener en la organización, a través de las herramientas seleccionadas.

Esta fase incluye llevar a cabo una revisión y eliminación de falsos positivos a la hora de confirmar, o no, que la hipótesis que estamos llevando a cabo se está produciendo, para no generar una alarma innecesaria (o deficiencia de detección no real) . Para ello, es muy importante conocer el funcionamiento de la organización y poder distinguir qué comportamientos o actividades pueden ser legítimas (y, por tanto, incluirse en un listado de exclusión) de las que no lo son, y que puedan ser indicativos de actividad hostil y que nos encontremos ante un incidente de seguridad o ausencia de detecciones.

Validación y conclusiones

Si la hipótesis se confirma, en el caso de no encontrarnos en un ejercicio de pruebas, es necesario activar la respuesta ante incidentes de la organización para desarrollar las medidas de contención y de recuperación necesarias, y registrar esta actividad como incidentes para su gestión habitual.

Finalmente, se deben tomar las acciones pertinentes para que este tipo de actividad no se vuelva a producir. Estas acciones deben estar organizadas en las tres agrupaciones que se comentaron al principio del artículo:

- Protección: Cómo se ha permitido la actividad confirmada dentro de la organización y qué contramedidas es necesario aplicar.

- Detección: Identificar los datos y alertas necesarias que hay que implantar para que se pueda llevar a cabo una detección si se vuelve a producir.

- Respuesta: Aplicar procesos de mejora a los procedimientos establecidos de respuesta sobre el tipo de incidente que se ha detectado.

Threat Hunting y Atomic Red Team

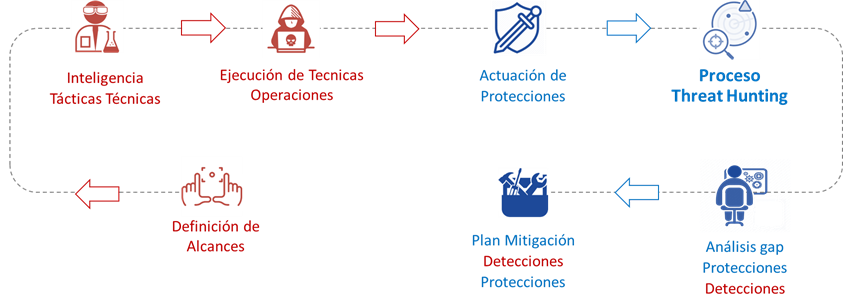

A su vez el Proceso de Threat Hunting no es una actividad aislada, y un primer uso para sacar toda su potencialidad es formar parte de las iteracciones en operaciones Atomic Red Team (ejecución periódica de pruebas sustantivas del catalogo de TTPs de ataque referenciados al framework ATT&CK™).

El catálogo de pruebas se ejecuta cíclicamente, con la finalidad de validar la eficacia de las Protecciones y las capacidades de Detección para efectuar un Análisis gap en estos ámbitos y ejecutar tareas o Planes de Mitigación. Y aquí el proceso y capacidades Threat Hunting son un eslabón esencial.